L’informatique adore jouer avec nos nerfs : un PDF censé arriver en sauveur se transforme soudain en mur infranchissable. Un clic, un message d’erreur abscons, et tout...

Lorsque l’on envoie un message sur une application de messagerie, on attend souvent une réponse rapide. Il arrive parfois que notre interlocuteur nous bloque sans que...

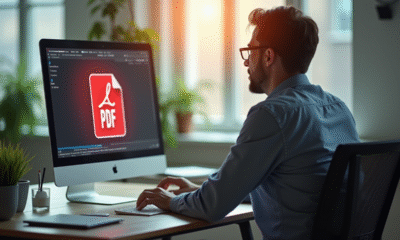

Les entreprises cherchent de plus en plus à optimiser leurs ressources informatiques. Le concept de cloud computing devient incontournable. Il existe trois principaux types de cloud...

Comprendre la conversion entre gigaoctets (Go) et mégaoctets (Mo) est fondamental pour gérer efficacement l’espace de stockage. Un gigaoctet équivaut à 1024 mégaoctets, une unité de...

Gérer efficacement son courrier électronique professionnel est devenu essentiel pour maintenir la productivité et l’organisation au travail. Les boîtes de réception débordantes peuvent rapidement devenir un...

Lorsqu’on manipule des fichiers numériques, vous devez connaître leur format pour garantir une compatibilité et une utilisation optimale. Que ce soit pour des images, des documents...

Pour gérer des informations, que ce soit dans une petite entreprise ou une grande organisation, le choix entre Excel et une base de données est fondamental....

Vous êtes souvent en déplacement ou simplement fatigué de taper sur votre clavier ? La fonctionnalité de dictée sur Word peut être votre alliée. Pratique et...

Discord s’est imposé comme une plateforme incontournable pour les communautés en ligne, offrant un espace où les utilisateurs peuvent échanger des idées, partager des passions et...

Les réseaux sociaux sont devenus des outils incontournables pour partager des moments de vie, des opinions ou des informations. Que ce soit pour des raisons personnelles...

Lorsque l’espace de stockage devient une ressource précieuse, optimiser la taille des tableaux s’avère fondamental. Qu’il s’agisse de bases de données massives ou de simples feuilles...

L’impression de haute qualité nécessite un choix minutieux des encres utilisées. L’encre pigmentée offre une durabilité exceptionnelle et une résistance à la lumière, idéale pour les...

Les réunions virtuelles sont devenues essentielles pour le télétravail. Google Meet se distingue en offrant des fonctionnalités pratiques, comme la transcription automatique. Cette fonctionnalité transcrit en...

Les dossiers dématérialisés ont révolutionné la gestion des informations. Ces fichiers électroniques remplacent les documents papier traditionnels, facilitant ainsi le stockage, l’accès et le partage des...

Pour ceux qui cherchent une alternative gratuite et performante à Microsoft Office, OpenOffice reste une option populaire. Il faut télécharger le logiciel à partir de sources...

Excel pour Mac s’enrichit de fonctionnalités puissantes, et Power Query en fait partie. Cet outil permet de transformer et d’analyser les données de manière plus intuitive....

La dématérialisation des documents s’impose comme une solution incontournable pour gagner en efficacité et en durabilité. Les entreprises, petites ou grandes, cherchent à réduire leur consommation...