I7 ou i5 : quel processeur choisir pour des performances optimales en 2023 ?

Le choix du processeur est fondamental pour qui souhaite obtenir des performances…

Microsoft Edge : quel intérêt pour les utilisateurs ?

La part de marché de Microsoft Edge a dépassé les 12 %…

Abonnement à Amazon Prime Ligue 1 : procédure et avantages

Avec l'essor des services de streaming, Amazon Prime a franchi un nouveau…

Des astuces faciles pour améliorer votre écriture sur Discord

La maîtrise de l'écriture sur Discord ne se limite pas à jongler…

Tout sélectionner en un geste : bien utiliser les raccourcis clavier

Ctrl + A sélectionne tout, mais ce raccourci ne fonctionne pas dans…

Pourquoi 1 Go en Mo est essentiel pour votre stockage

Comprendre la conversion entre gigaoctets (Go) et mégaoctets (Mo) est fondamental pour…

Différences UEFI Legacy : Comment choisir le bon mode de démarrage ?

Un disque GPT refusera de démarrer si le firmware est configuré en…

Ajouter l’icône de Google Docs sur le bureau : étapes simples et rapides

Pour les passionnés de productivité, disposer d'un accès rapide à Google Docs…

Identification du propriétaire d’un numéro 06 : méthodes et astuces

Recevoir un appel d'un numéro inconnu peut souvent susciter de la curiosité…

Optimisez votre utilisation du webmail de Nantes

Gérer efficacement ses courriels peut transformer une journée de travail. Pour les…

Pourquoi OZE 92 provoque-t-il des déconnexions fréquentes et comment les prévenir

Le département des Hauts-de-Seine a récemment mis en place la plateforme numérique…

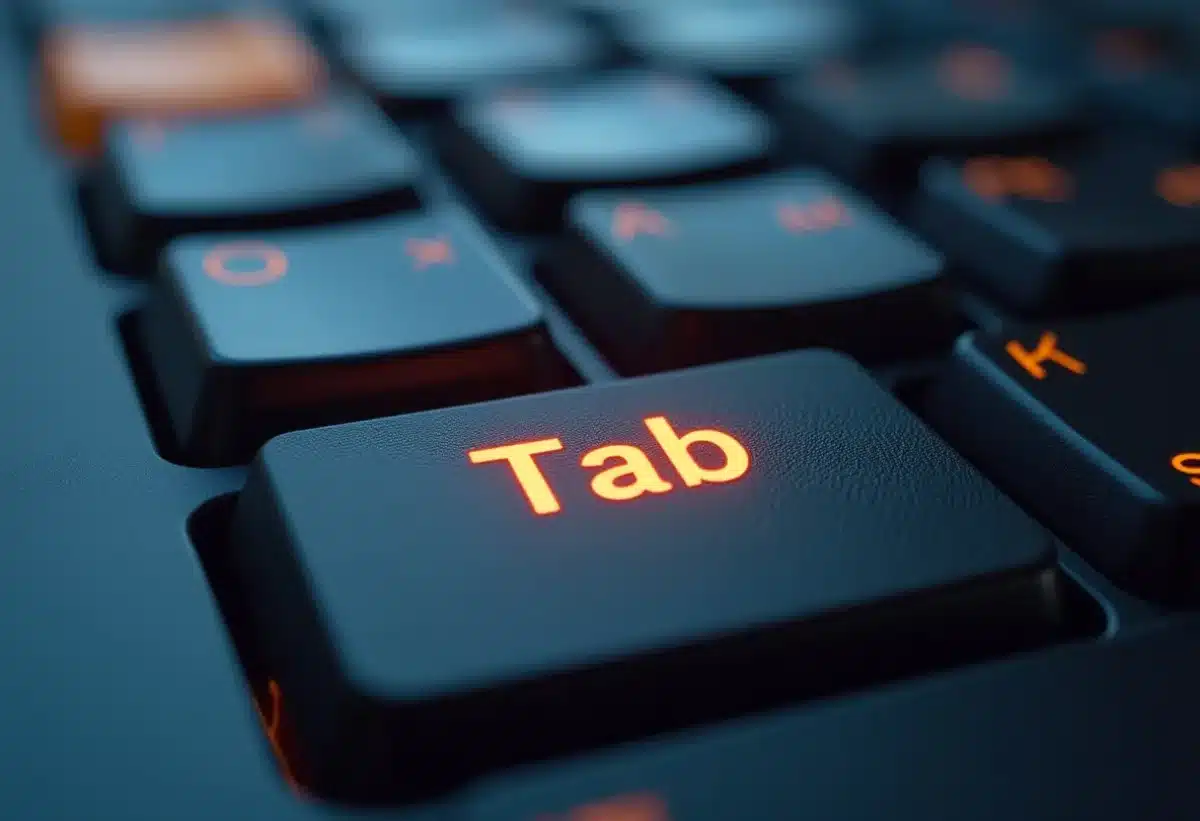

À quoi sert la touche Tab sur clavier ?

La touche Tab sur un clavier est souvent méconnue, mais elle joue…

Vibrez au rythme de l’actualité

Suivez le pouls du monde avec notre fil d’info en direct, pour une immersion totale dans les événements du moment.

Recherche

Au coeur de l'actu

Amélioration de la chaîne de valeur : stratégies et pratiques essentielles

Les entreprises cherchent constamment à optimiser leur chaîne de valeur pour rester…

Stratégies efficaces pour stimuler les ventes et augmenter le chiffre d’affaires

Les entreprises cherchent constamment à améliorer leurs résultats financiers. Diverses stratégies peuvent…

En vogue